Qu’est-ce qu’un « honeypot » ?

Un « honeypot » ou pot de miel, est une machine (ordinateur, serveur…) ou un réseau factice servant à recueillir des informations sur les comportements des attaquants. Le honeypot, rendu vulnérable à dessin, voire contenant des faux jeux de données paraissant confidentielles, a tout pour appâter un pirate : celui-ci se connectera à la machine ou au réseau dans l’espoir d’en exploiter les vulnérabilités (voler des données confidentielles, pénétrer plus loin dans le réseau…) sans savoir que tous ses agissements seront enregistrés et analysés. En étudiant les journaux de connexion, le propriétaire du pot de miel pourra mieux comprendre les comportements malveillants et utiliser ces connaissances pour renforcer la sécurité de son S.I.

Quel rôle jouent les honeypots dans la sécurité d’une entreprise ?

Ces ordinateurs servant d’appâts, simulent un réseau « intéressant » pour un attaquant et présentent volontairement des failles de sécurité. Ils sont donc, à première vue, des cibles parfaites sur le réseau d’une entreprise. Ces ordinateurs « fragilisés » ont pour objectif lorsqu’ils sont attaqués de récupérer des informations sur les attaquants et sur leurs manières de procéder :

- Les adresses IP des attaquants, permettant potentiellement de récupérer la localisation de l’attaquant – ou à défaut, d’interdire à ces adresses l’accès au réseau ;

- Les fichiers et dossiers ciblés par l’attaquant, donnant des indices sur les motivations de l’attaquant ;

- Les techniques utilisées, permettant d’identifier les faiblesses des systèmes.

Quels sont les types de honeypots ?

Il y a deux grandes catégories de honeypots :

- Les honeypots de recherche, faits pour inciter l’attaquant à avoir des interactions avec le leurre. Plus lesinteractions seront nombreuses dans le « réseau factice », plus l’attaquant laissera des traces permettant de remonter jusqu’à lui. Chaque alerte créée par l’interaction de l’attaquant est remontée au centre de sécurité de l’organisation (SOC). Ces alertes permettent un suivi en direct des actions de l’attaquant. Le but de ce honeypot est d’augmenter la connaissance disponible sur les agissements d’attaquants.

- Les honeypots de production, généralement déployés en parallèle du réseau de production. Ils s’apparentent à un vrai réseau de production et contiennent de fausses informations pour attirer un attaquant et lui faire perdre du temps et des ressources. Ce type d’honeypot permet de détecter à moindre coût des failles dans le vrai réseau de production, et donc par la suite de le durcir et de réduire ses vulnérabilités ; ainsi que de détourner l’attention du pirate du véritable réseau de production.

Ces deux catégories de leurres se déclinent en plusieurs sous-catégories :

- Les honeypots « purs » fonctionnent sur plusieurs serveurs et s’apparentent à un véritable réseau. Ce sont les pots de miel les plus complexes à mettre en place et à maintenir, car il est important qu’ils soient très réalistes.

- Les honeypots à hautes interactions disposent d’un grand nombre de services. Ils sont mis en place pour attirer l’attaquant, le faire interagir avec le système le plus longtemps possible et lui permettre des escalades de privilèges (augmenter ses droits sur le système de manière frauduleuse). Celle-ci aidera les analystes SOC & forensic à recréer un scénario à partir des actions du hackeur.

- Les honeypots à faibles interactions sont créés en reprenant les failles les plus courantes et ne permettent pas d’escalade de privilèges. Ils sont mis en place et maintenus facilement, mais par leur manque de réalisme, ils sont facilement reconnaissables en tant que leurres.

Que penser du honeypot ?

Sur un réseau sécurisé et bien configuré, le honeypot représente une véritable valeur ajoutée, en donnant des informations cruciales sur les attaquants ou en agissant comme leurre pour dévier les attaques du véritable réseau. En revanche, mal configuré, il pourrait être une source de vulnérabilité ou attirer l’attention d’un pirate qui déciderait alors de passer plus de temps sur le réseau, afin de contourner ce leurre. De plus, un honeypot seul n’assure pas la sécurité de l’entreprise ; cette technique étant couteuse en temps et en argent, elle n’est à mettre en application qu’après la mise en œuvre des bonnes pratiques de sécurité de base !

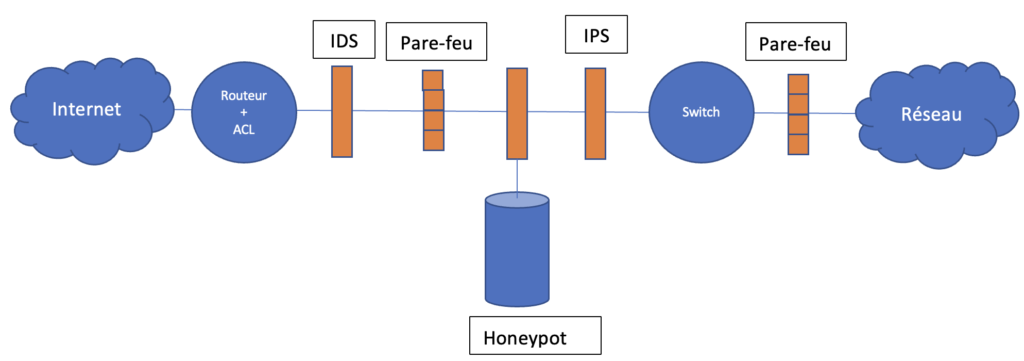

Schéma avec : IDS : Système de détection des intrusions /Pare-feu : matériel ou logiciel appliquant la politique

de sécurité réseau / IPS : Système de prévention des intrusions / ACL : Liste de contrôle d’accès

Article rédigé par : Kévin Rosemond, consultant chez Coralium

Si vous voulez en savoir davantage sur nos offres, en lien avec le sujet de l’article, nous vous proposons de découvrir : Le hacking pour les nuls