Réseaux sociaux et Open Source Intelligence : une mine d’informations sensibles

Éthique ou pas, la SocMint dans tous ses états

À la fois bénéfique, pénalisante, voire dangereuse, l’OSINT, et plus précisément la SocMint, est une pratique qui peut apporter beaucoup à vous, votre entreprise, et même à la société ! Mais elle peut aussi être un premier vecteur d’attaque pour les pirates.

Du fait de leur omniprésence, les réseaux sociaux font partis intégralement du monde de la cybersécurité. Une hygiène numérique et une connaissance accrue de ces médias permet d’optimiser votre impact en tant qu’entreprise, notamment au niveau de votre communication. Elle peut aussi servir à vous prémunir face aux attaques potentielles venant de diverses menaces externes.

Mais tout d’abord… qu’est-ce que la SocMint?!

L’OSINT est l’acronyme pour Open Source Intelligence, appelé en français Recherche ou Renseignement en sources ouvertes. Cette pratique, d’abord théorisée par la sphère des Renseignements, est l’utilisation de sources accessibles et légales (par exemple, internet ou le journal du greffe) pour collecter des informations sur une entité ou une personne. A noter que cet acronyme désigne autant l’information obtenue que la pratique de recherche.

Pour faire simple, utiliser Google pour obtenir des avis vérifiés sur un praticien de la santé est une forme d’OSINT.

Directement lié à l’OSINT, qui elle-même est découpée en plusieurs branches plus ou moins connues, la SocMint (Social Media Intelligence) fait directement référence au Renseignement en sources ouvertes sur les réseaux sociaux tels que Facebook, Instagram, WhatsApp, LinkedIn ou encore Telegram mais aussi certains media plus alternatif comme Mastodon ou encore pixelfed.

Nous avons pu voir dans un précédent article que l’OSINT servait à trouver des informations. Nous allons donc comprendre, à travers la SocMint tout d’abord, les dangers associés, comment les prévenir, ses bénéfices, et enfin comment optimiser son utilisation.

Comment est-elle utilisée par les “pirates” ?

Vols d’identité

“Souriez, vous êtes usurpés !”

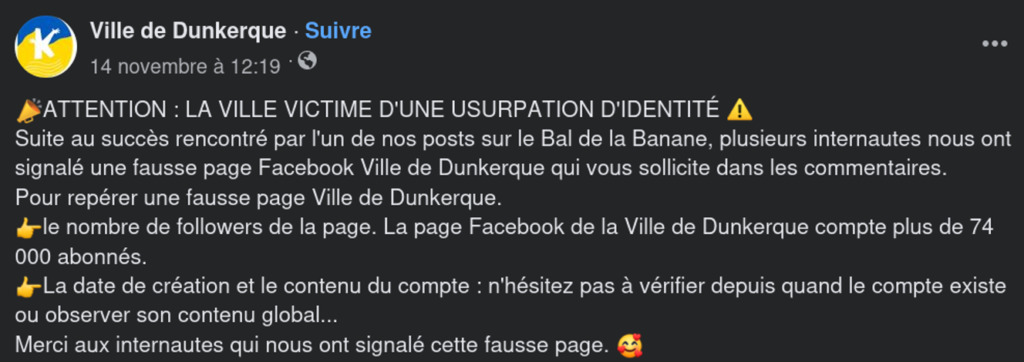

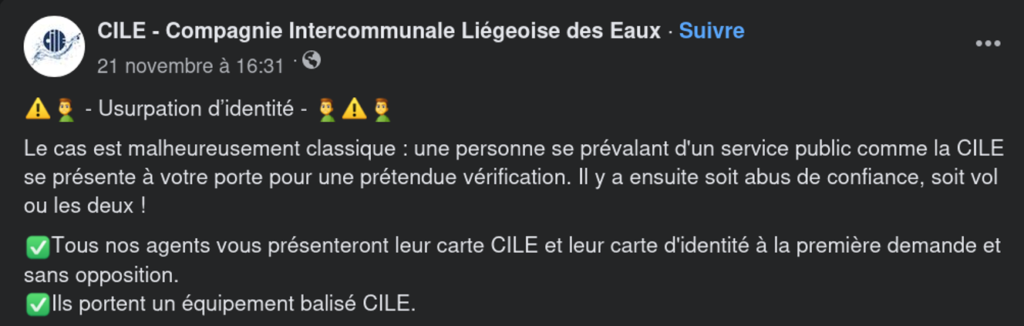

Les faux comptes pullulent sur les réseaux. Cet inconvénient majeur des réseaux est d’autant plus problématique si c’est votre entreprise ou un·e employé.e de celle-ci qui se fait usurper son identité!

En effet, grâce à la récupération d’informations sur les réseaux, il est très facile de se faire passer pour une autre personne, voir même pour une entreprise sur ces mêmes réseaux.

Cela permet à l’usurpateur de tirer parti de la réputation de la personne ou de l’entreprise usurpée pour pratiquer de l’ingénierie sociale : vol d’informations, arnaques…. A titre d’exemple, une entreprise de notre connaissance, spécialisée dans la prospection commerciale, a vu son identité être usurpée à deux reprises par une personne se faisant passer pour un commercial de cette entreprise sur WhatsApp. Ayant simplement repris le nom de l’entreprise, cette personne vend de fausses bases de données à ses victimes, causant un préjudice d’image à l’entreprise, sans que celle-ci n’en soit responsable.

Cette technique est très pernicieuse, en ce que l’entreprise ne peut en général rien y faire : n’importe qui peut facilement usurper une identité sur internet. C’est donc plutôt aux réseaux sociaux d’assurer le nettoyage de ces faux comptes, et de trouver des moyens de vérifier l’identité d’un compte.

Spear Phishing

Avec 500 millions d’attaques en 2022, le phishing représente la majorité des tentatives d’extorsions sur le web.

Ainsi, selon Kaspersky, « …de plus en plus de tentatives d’attaques sont perpétrées via des plateformes de messageries instantanée, avec la majorité des attaques bloquées provenant de WhatsApp (82,71 %), suivie de Telegram (14,12 %) et de Viber (3,17 %). »

Bien que les exemples ci-dessus sont les plus courants en matière de d’usurpation, il existe une autre méthode de phishing redoutable. Lors d’un Spear Phishing, l’usurpateur·ice va personnaliser son phishing en utilisant le SocMint. Il ou elle profite d’une quantité d’informations déterminées par les flux d’interaction, et de publications dites open-source récoltées sur les réseaux sociaux. Pratique, et de toute fraîcheur, ces données vont permettre à l’attaquant·e de rendre son phishing plus efficace en l’appuyant sur des informations véridiques, et le tout grâce à la victime elle-même !

En effet, les opinions politiques, religieuses, la position hiérarchique au sein d’une entreprise ou encore la situation sociale de certains·es proches sont autant de vecteurs d’attaque exploitables qu’il est impossible de savoir sur quel sujet le “spear phishing” peut être établi.

Cyberattaques et cambriolage

« Quand le chat n’est pas là…🐀 »

Il n’est pas rare que des personnes mal intentionnées se servent des réseaux sociaux et donc de la SocMint pour commettre leurs crimes. Du lancement d’un rançongiciel au moment où l’entreprise est presque deserte, aux vols commis directement au domicile, la SocMint est une arme redoutable entre les mains des personnes qui n’ont peur de rien pour arriver à leur fin !

L’entreprise ferme pour une semaine de vacances ? Un week-end ? Ou encore des habitudes de déplacement ? Gardez ces informations pour vous ! 🤐

Une simple photo de départ en vacances, un post Facebook, ou un tout petit tweet #departenvacances et c’est un boulevard qui s’ouvre ! Nous recommanderons de ne publier qu’à votre retour les photos de votre prochain voyage ! 🗺️

Maintenant que vous êtes rentré de vacances, êtes-vous sûr de pouvoir faire face à une personne, voire plusieurs, qui ont décidés d’entrer chez vous ? Que ça soit pour récupérer le dernier IPhone, votre ordinateur dernier cris ou même votre joli souvenir onéreux que vous venez de poster sur les réseaux ?

Alors ne soyez pas trop explicite sur l’endroit où vous habitez ! Gardez vos trouvailles pour les gens que vous connaissez et restez flou sur votre position, la SocMint permet de se renseigner sur les objets de luxe, les dernières technologies et autres matériels en vogue que vous venez de vous procurer ! Un filtre de recherche sur un média social, bien utilisé (à des fins malveillantes !), fera facilement ressortir votre dernier achat ! 🤑

Comment s’en protéger ?

Il est possible de gérer les risques directement liés au phishing par des méthodes simples et accessibles à tous·tes, et expliquées en partie ici, sur notre site. En revanche, il est nécessaire de savoir que pour ce qui est du spear phishing, et des autres tentatives d’extorsion vu précédemment, une protection préalable est d’autant plus efficace qu’elle empêche toute démarche personnalisée à votre encontre ! Et cela passe avant tout par une bonne hygiène numérique…

L’hygiène numérique

Gérer son hygiène est le b.a.-ba lorsque l’on commence à avoir nos premiers rapports sociaux. Sur les médias c’est la même chose… Ou presque ! Une bonne hygiène numérique, et un bon comportement en société c’est comme tout, ça s’apprend ! De la photo publique un peu trop révélatrice au gros dossier qui fuite, toutes ces informations peuvent généralement éviter de sortir du cadre privé. Pour ce faire, trois règles :

- Première règle ? Ne les mettez pas sur internet !

- Si vous voulez quand même les poster et que vous n’êtes pas conscient·e de leurs impacts sur votre vie privée, référez-vous à la première règle.

- Enfin, si ce post ou tweet vous semble indispensable et qu’il contient des données qui ne vous appartiennent pas ou dont vous n’avez pas le consentement explicite il faudra, encore une fois, vous référer à la première règle.

Vous voulez toujours poster sur votre réseau préféré ? Il existe tout de même différentes façons de configurer vos comptes et les publications associées afin d’en maîtriser limiter la portée.

Certaines règles d’hygiène simples expliquées aussi sur le site cybermalveillance.gouv.fr peuvent faciliter cette démarche.

Éclairé par des guide de protection numérique, il vous sera facile de paramétrer chacun de vos comptes en fonction de la visibilité que vous voulez avoir.

Beaucoup de risques liés à l’utilisation de ces médias… mais il est pourtant légitime de vouloir jouir d’outils tels que les réseaux, ne serait-ce que pour votre veille informatique. Ça tombe bien ! Il y a des outils et des astuces pour ça !

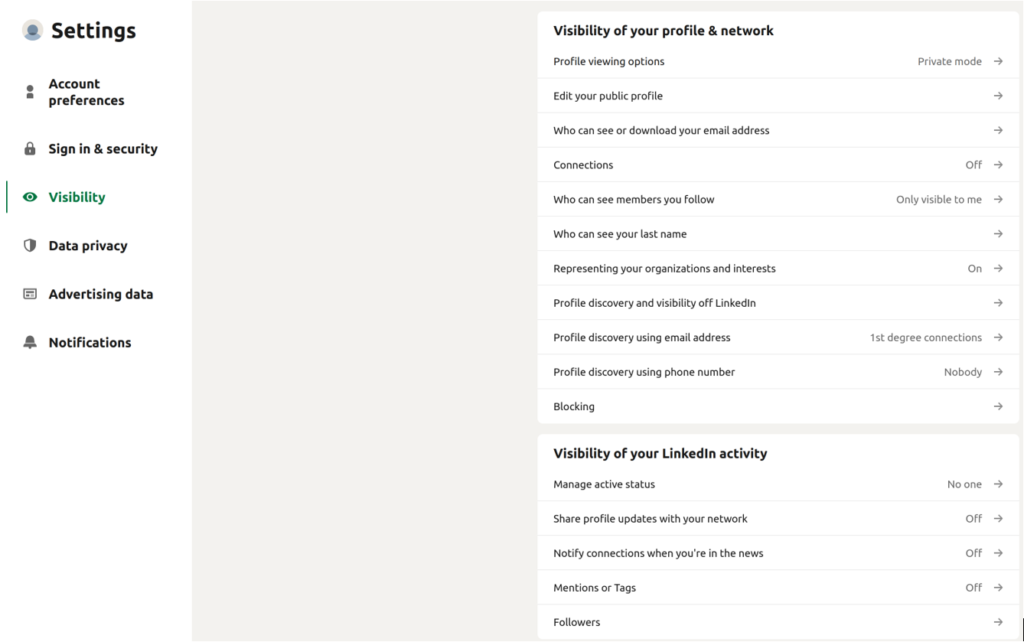

Tout d’abord certains réseaux, tel que LinkedIn propose de configurer son compte de façon quasiment anonyme (vis-à-vis des utilisateurs·ices), ce qui vous permet d’avoir accès aux publications, voir même de procéder à de la SocMint à l’aide d’outils dédiés, le tout sans être visible ou reconnaissable. Il ne tiendra qu’à vous de limiter les interactions et le nombre de publications.

Ensuite, il est possible d’utiliser des outils tel que Nitter afin de profiter des publications sans inscription ! Il vous suffira de vous abonner aux flux RSS qui vous intéressent… pratique pour de la SocMint anonyme !

Pour finir, il faut savoir que tout le monde possède le droit à l’oubli. Cité dans un article précédent, c’est un droit fondamental, et votre meilleur allié, lors de la suppression de vos comptes.

Pour des raisons évidentes, la SocMint est donc une partie importante de la cybersécurité. Nous allons voir son application et l’utilité de celle-ci lorsqu’elle est maîtrisée.

Comment est-elle appliquée dans la cybersécurité ?

La boîte noire

Lors d’un pentest de type boîte noire, aucune information sur l’entreprise ne nous sera transmise en amont. C’est pourquoi nous faisons dans ce cas appel à des compétences directement liées à la SocMint.

Le manque d’informations sur le système et l’opacité volontaire dans ce type d’audit (qui mime la situation dans laquelle se trouve un hacker opportuniste) nous redirige naturellement vers des informations dites “ouvertes“, et plus précisément vers la SocMint.

En tant que hackeurs·euses éthiques, c’est avec la même approche que nos homologues malveillants·es que nous partons récupérer un maximum d’informations sur le système que nous souhaitons tester.

Une fois la totalité des informations récupérées par le biais, entre autres, des réseaux sociaux, il nous sera plus facile d’établir et de comprendre une surface d’attaque et enfin lancer le pentest sur la « boîte noire » qu’est l’entreprise.

Campagne de Phishing

Afin de tester la sécurité de l’entreprise, il n’est pas rare que nous soyons sollicités dans le but d’organiser des campagnes de phishing. En effet, les campagnes sont un bon moyen de savoir si les employés ont les bons réflexes devant un mail de phishing, ou s’ils ont besoin de sensibilisation ?

Concrètement, comment cela se passe ?

Un petit tour sur les réseaux et nous pouvons aisément récupérer des informations directement liées aux habitudes de l’entreprise, outils, comptes mails, et autres joyeusetés !

Une fois le dossier rempli de toutes les informations récupérées grâce aux méthodes d’open source intelligence, nous définissons un profil type de l’employé travaillant dans l’entreprise. Tout en respectant la surface d’attaque autorisée, nous lançons, à l’aide d’outils spécialement conçus, une campagne de phishing personnalisée grâce aux données récoltées sur les réseaux sociaux.

La SocMint est d’autant plus importante qu’elle permet, en plus d’autres méthodes d’OSINTs de personnaliser aux maximum la campagne. Il nous est même possible de personnaliser les attaques afin de cibler des personnes précises, qui se situent à des postes stratégiques ou qui utilisent des outils sensibles.

Par exemple, il nous est possible de savoir si le COO utilise la suite Office et si une mise à jour est programmée ou encore s’il a participé à un évènement public en collaboration avec d’autres entreprises.

À travers toute ces informations, il nous sera facile d’établir un phishing plus précis de type spear phishing, une méthode redoutable qui peut mettre aisément la sécurité de l’entreprise en péril lorsque est utilisée par des gens mal intentionnés.

Pour finir avec les utilisations éthique de la SocMint, il est essentiel de savoir qu’elle est beaucoup utilisée par lnterpol, les FDO du monde entier, les associations et les entreprises de recherche privée, notamment dans la recherche de personnes disparues.

Comment l’optimiser ?

Chaque réseau apporte son lot d’informations, savoir quoi chercher et où rendra plus efficaces vos recherches. Une petite liste non exhaustive des médias sociaux et de ce que l’on peut y trouver.

- Google+ -> Localisation, Activités (savoir si une personne existe), photos

- Linkedin -> Liens professionnels, Formations, Mails, Parcours, C.V, localisation

- Facebook, Tiktok, Mastodon -> Informations personnelles, photos, évènementiels, lieux

- Instagram -> photos, centres d’intérêts

- Twitter, Reddit -> Pseudonymes, Photos, Actualité, billet d’humeurs

- HaveIBeenPwn -> Fuite de données liées à certains réseaux, outils utilisés

- Steam -> Pseudonymes, communauté

- Telegram, Discord, Whats App -> Chat, communauté dites alternative

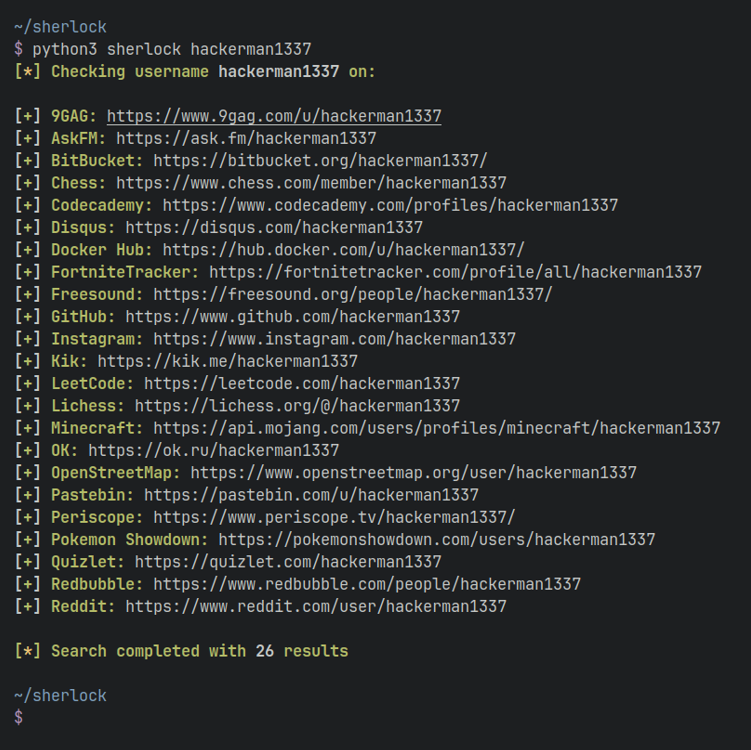

Il est évident que la récupération d’informations ne peut se faire de manière efficace sans une automatisation convenable. Nous utiliserons des outils comme epieos, sherlock ou encore holehe afin d’affirmer ou infirmer la présence d’une personne sur les réseaux.

D’autres outils sont évidemment disponibles et des communautés entières travaillent d’arrache-pied afin de faciliter la recherche en source ouverte, qu’elle soit sur les réseaux sociaux ou le web au sens large !

Conclusion

La liste des sujets d’application est large : lors du démarchage client, de la communication de votre entreprise et même à la création de celle-ci pour comprendre un besoin client par exemple, pour un hacking éthique, pour vérifier le CV d’un candidat ou le sérieux d’une entreprise…. Une vraie connaissance de la SocMint vous permettra d’avoir un coup d’avance sur vos concurrents et en même temps, optimiser votre hygiène numérique vous permettra de vous protéger de ses effets délétères !

Alors ne soyez plus un simple utilisateur, et prenez le contrôle de vos données ! Organisez et contrôlez votre communication à travers des profils orientés, sécurisés et efficace !

Article rédigé par : Yoann P., consultant chez Coralium

Si vous voulez en savoir davantage sur nos offres, en lien avec le sujet de l’article, nous vous proposons de découvrir : OSINT et exposition externe