Cet article est le premier d’une série qui couvrira les outils et techniques utilisées dans la série Mr Robot. Elle a pour but d’analyser les méthodes et de juger leur faisabilité.

Pour comprendre cet article, peu de connaissances préalables sont nécessaires.

Dans le premier épisode de la série Mr Robot, le pirate Eliott Alderson (Rami Malek) cherche à faire tomber un réseau de pédopornographie géré par le propriétaire d’un café. Celui-ci se cache derrière le fameux réseau informatique Tor afin de mener ses activités illégales en toute discrétion. Et pourtant, en interceptant le trafic du réseau du café, notre héros réussi à retrouver les serveurs du gérant – alors, est-ce réellement possible de briser l’anonymat de Tor, ou n’est-ce qu’une énième fantaisie cinématographique ?

Qu’est-ce que Tor ?

Tor est un réseau informatique superposé (basé sur un autre réseau) et décentralisé, développé par le United States Naval Research Laboratory. On accède au réseau Tor via le navigateur Tor, qui est téléchargeable depuis un navigateur classique. Ce réseau permet de cacher l’identité de réseau (la fameuse adresse IP) de l’utilisateur au site internet que l’utilisateur cherche à joindre.

Sur un réseau internet classique, le client – par exemple, le navigateur – qui cherche à atteindre un site se connecte directement au serveur sur lequel le site est hébergé via un protocole (le langage utilisé par les machines) nommé TCP. Ce protocole découpe l’information en petits morceaux, que l’on appelle paquets, qui sont directement envoyés par le client au serveur et en retour par ce dernier au client. Ces paquets peuvent être malheureusement interceptés par des pirates qui « écouteraient » le réseau.

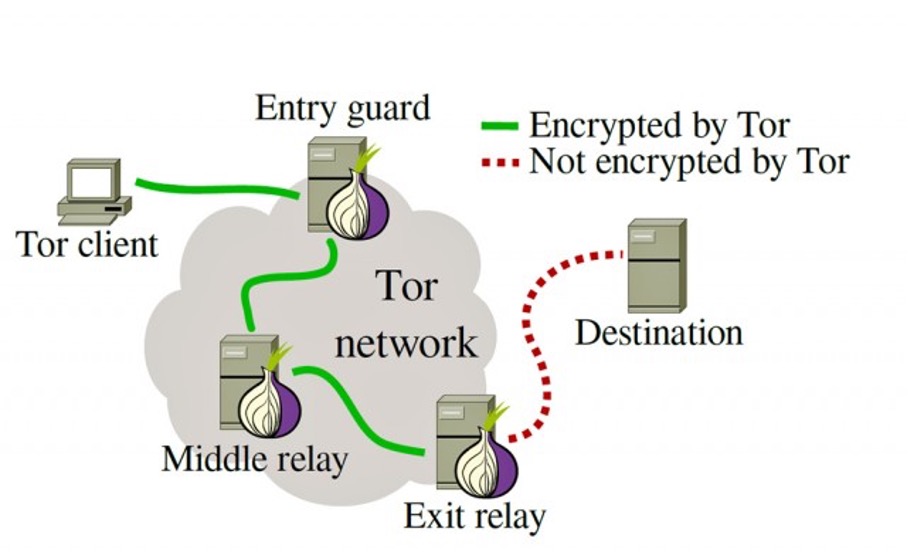

Tor, au contraire, permet une connexion indirecte aux serveurs. Tout d’abord, le client récupère une liste de « relais », 3 par défaut, via l’annuaire Tor (un ensemble de relais bénévoles, près de 7000 aujourd’hui). Ces relais sont simplement des ordinateurs paramétrés pour être des routers Tor, c’est-à-dire, des points de passage. Ces relais vont être utilisés pour faire transiter l’information par 3 points différents, avant d’atteindre la destination finale, le serveur hébergeant le site que le client cherche à joindre. Chaque point de passage connait seulement son prédécesseur et son successeur ; ainsi, aucun des relais ne connait à la fois la destination initiale et la destination finale.

Schéma d’un circuit Tor initié par ‘Alice’ pour se connecter au serveur ‘Bob’ (Source)

Cela est permis par le chiffrement en oignon : lorsque le client envoie ses paquets, ceux-ci sont protégés par plusieurs couches de chiffrement. A chaque fois que le paquet arrive à l’un des relais, il perd une couche de chiffrement, ce qui permet au relai de connaitre le prochain nœud à qui envoyer les informations. Pour ce faire, le client génère 3 clés de chiffrement, une pour chaque nœud. Il chiffre le paquet TCP avec les 3 clés, l’une après l’autre, que les routeurs déchiffreront un à un, avant de finalement envoyer le paquet déchiffré au serveur qui pourra lire le message. Lorsque le serveur répond, le paquet prend le chemin inverse et est chiffré par les 3 nœuds l’un après l’autre avant d’arriver au client qui le déchiffre avec les 3 clés.

Il est important de noter que le premier nœud connait l’IP du client tandis que, le dernier nœud connait celui du serveur qui transmettra le message, l’adresse du site, auquel le client veut se connecter. Ce schéma de routage, avec ses couches successives de chiffrement, est connu sous le nom de routage en oignon et donne son nom au réseau Tor (The Onion Routing).

Pour clarifier la situation, on peut s’imaginer un système de boites aux lettres clandestines. Celui qui veut envoyer le message va d’abord enfermer sa lettre dans 3 boites différentes, comme des poupées russes, fermées par 3 cadenas différents, avec une étiquette sur chaque boite indiquant la destination de la boite aux lettres suivante. Il va d’abord déposer son colis dans une première boite aux lettres ; le « gérant » de cette boite aux lettres, a la première clef, il peut donc ouvrir la première boite et découvrir la 2e boite mentionnant la 2e adresse. Il ira donc déposer cette boite dans la 2e boite aux lettres. Le gérant de cette boite, qui a la 2e clef, ouvrira donc la 2e boite pour trouver la 1ère boite, avec la 1ère adresse et ira donc ensuite déposer cette boite à la 1ère adresse. Le gérant de cette boite la disposera de la clef qui lui permettra d’ouvrir la 1ère boite, de récupérer la lettre et d’aller la distribuer à son destinataire. Si la lettre n’est pas signée, il sera très difficile au destinataire de savoir d’où elle provient, et au premier gérant (qui connait l’identité de l’expéditeur) à qui la lettre est envoyée.

Schéma du chiffrement d’un paquet TCP par Tor (Source)

Mais Tor ne garantit pas l’anonymat !

En 2013, un étudiant d’Harvard tente de retarder un de ses examens. Pour cela, il utilise Tor et Guerrilla Mail (un service de mail anonyme) pour lancer une alerte à la bombe. Malin ! Malheureusement pour lui, en analysant les entêtes des paquets envoyés par Guerrilla Mail, le FBI a déterminé que l’expéditeur du mail utilisait Tor. En vérifiant ensuite les journaux de connexions du réseau de l’université, le FBI a retrouvé les utilisateurs de Tor du jour de l’envoi du mail, puis, en travaillant par déduction sur la liste des suspects, a fini par retrouver l’étudiant coupable.

Tor permet effectivement un certain anonymat, mais sorti des 3 nœuds, les données ne sont plus chiffrées et les comportements peuvent alors être analysés. Le propriétaire du dernier relai est donc en position de suivre les activités de l’utilisateur, même s’il ne connait pas son identité ; il peut tenter de percer son anonymat en étudiant les métadonnées, le lieu de connexion, les sites visités, les messages postés…

Et Mr. Robot dans l’histoire ?

Cela suffit-il à Eliott pour retrouver les serveurs du café ? En tous cas, il semble bien s’agir du relai de sortie, puisque notre héros dit au gérant du café, à propos de Tor : « Celui qui contrôle le nœud de sortie contrôle également le trafic » ; Ce seul indice nous étant donné sur sa manière de procéder, nous en sommes réduits à supposer qu’Eliott aurait mis en place des faux nœuds de sortie afin d’espionner le réseau sortant. Il se dit que plus de 25% des nœuds de sortie (pour rappel, les relais sont des ordinateurs proposés bénévolement) auraient été volontairement mis en place par des tiers (pirate, groupe malveillant, groupe étatique…) pour espionner les utilisateurs de Tor !

Mais pour que la technique d’Eliott fonctionne, il aurait fallu qu’il « force » le trafic du site pédo-criminel à emprunter son propre nœud de sortie, ce qui est pratiquement impossible.

Il est bien plus probable qu’Eliott, étant présent physiquement dans le café, ait réussi à compromettre directement les serveurs du café, en étant sur le même réseau local, sans même passer par Tor.

La réponse à cet article est donc : plutôt non ! Même si Tor ne protège pas entièrement l’anonymat, il n’est donc pas si facile que cela de percer les couches de protection de l’utilisateur.

Article rédigé par : Abdenor Ali, consultant chez Coralium